Dagens malware-purveyor har liten likhet med den utstrålede tenåringen-karikaturen populært i dager tidligere.

I november i fjor ledet FBIs Operation Ghost Click til arrestasjonen av seks estonere som ble pålagt å utgi DNSChanger malware, som FBI hevder at gjengen kunne stjele $ 14 millioner ved å manipulere serverne til nettbaserte annonsører. Dessverre er DNSChanger anslått å ha infisert 100 millioner datamaskiner over hele verden og 500.000 i USA, hvorav mange ikke har blitt desinfisert.

Relaterte historier

- Slik sikrer du PCen din i 10 enkle trinn

- Hvordan vite når dine private data går tapt eller stjålet

- Hvordan vite hvem som sporer webaktiviteten din

- Bare du kan forhindre phishing-angrep

- Slik forhindrer du nedlasting av skadelig programvare og adware

- Hvordan hindre identitetstyveri

CNET blogger Topher Kessler beskriver i MacFixIt bloggen hvordan trojanske hest fungerer. Ja, Mac-er er like utsatt for DNSChanger som PCer er: det er en likestillingsinfeksjon.

Hvis du slår ned skurkenes rogue DNS-servere, ville du ha forlatt folk som bruker infiserte PCer uten en Internett-tilkobling, slik at FBI arrangert å legitimere de dårlige serverne midlertidig. Serverne ble opprinnelig satt til å gå offline 6. mars, men mange systemer har ikke blitt desinfisert.

Tidligere i måneden ble fristen for å trekke pluggen på serverne utvidet til 9. juli, som Topher forklarte i en 7 mars MacFixIt-post.

Dan Goodin forklarer i sin Ars Technica-blogg hvordan Internett-leverandører svarer på at kundene ikke mister sin internettjeneste. Men Internett-leverandører kan ikke gjøre det alene - som det sier (slags) går, det tar en virtuell landsby.

Å sette malwareprodusenter ut av virksomheten krever en samordnet innsats

Virkeligheten i moderne databehandling er at sikkerheten er hver brukers virksomhet. Så mye som vi ønsker å gjøre våre Internett-leverandører og programvareleverandører ansvarlige for å holde vår private informasjon og bankkontoer trygge, er det ingen måte å hindre datakriminalitet fra en avstand uten alvorlig hindring av bruk av maskinene.

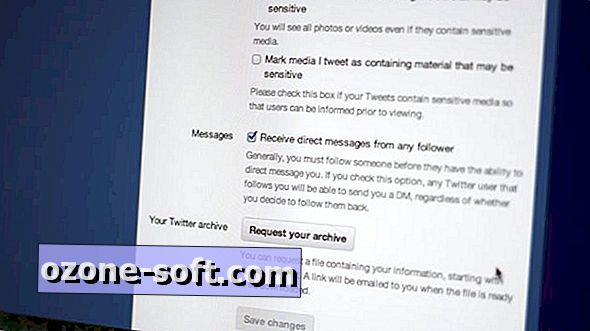

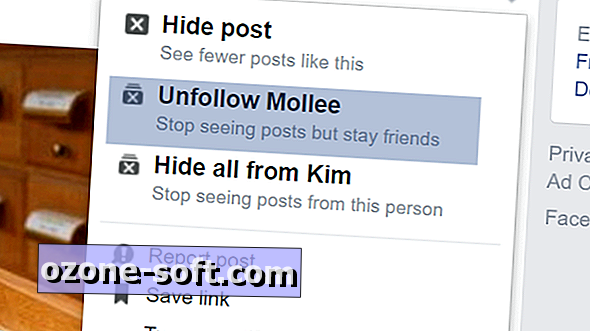

Alle som driver en Internett-tilkoblet datamaskin må ta disse tre forholdsregler: Bruk en brannmur, skann etter malware, og hold maskinens programvare oppdatert. Når du følger disse tre trinnene, beskytter du mye mer enn bare din egen datamaskin - du hjelper også med å beskytte alle andre, fordi infiserte PCer ofte brukes til å beskytte alle andre. spre virus, spam og annen potensielt skadelig programvare.

Trenger du flere grunner til å gjøre din del? En regning introdusert nylig i USAs senat ville kreve Department of Homeland Security å verifisere at "kritisk infrastruktur" er beskyttet mot "cyberangrep", som CNETs Elinor Mills rapporterte i forrige måned i sin InSecurity Blog.

Cybersecurity Act of 2012 er kritisert av privatlivsperspektiver fordi det kan tillate private enheter å snike på kommunikasjon, som en talsmann for Electronic Frontier Foundation, citerte av Elinor i en senere InSecurity Complex-postkrav, utgjør "garantifri wiretapping".

Omvendt støtter Federal Communications Commission, Julius Genachowski, frivillige standarder for Internett-leverandører som arbeider med myndigheter og sikkerhetseksperter for å bekjempe datakriminalitet, da CNETs Marguerite Reardon forklarer i et innlegg fra forrige måned på Politics and Law-bloggen.

Det er lett å se hvorfor Internett-leverandører vil favorisere den frivillige tilnærmingen, men med tanke på det raske tempoet i teknologisk endring og sneglens tempo i regjeringens handlinger, kan en ikke-regulatorisk tilnærming til å sikre Internett-ryggrad være i alles interesse.

Kan Internett slås av?

Det er noen som hevder at Internettets distribuerte arkitektur gjør det usynlig. Du trenger ikke det kommende 100 års jubileum av Titanics død i Nord-Atlanteren for å bli påminnet om dårskapen om uforgjengelighetskrav.

Vigilante-gruppen Anonym er planlagt å stenge Internett 31. mars for å protestere til Stop Online Privacy Act. Selv uten nærhet til April Fools Day er det vanskelig å gi slike krav mye troverdighet.

Men denne typen cyber-saber-rattling er verdt å vurdere fra et forebyggende og akademisk perspektiv. Hva ville det ta å kollapse Internett? Ars Technicas Sean Gallagher beskriver DNS-forsterkningsteknikken som Anonymous angivelig arbeider med.

Gallaghers innleggskoblinger til et papir (PDF) presentert på DefCon Security Conference 2006 av Baylor University forsker Randal Vaughn og sikkerhetskonsulent Gadi Evron som beskriver hvordan DNS-forsterkning ble brukt i angrep på ISP-nettverk så langt tilbake som 2002.

Hva du kan gjøre for å forhindre online sikkerhetsbrudd

Jo mer vi stoler på Internett, desto større er potensiell skade fra cyberangrep. Akkurat som rettshåndhevelsesbyråer er avhengige av samarbeid mellom borgere og bedrifter for å gjøre jobben sin, må organisasjonene som har ansvar for å sikre Internett også vår hjelp.

For å avgjøre om datamaskinen din er infisert med DNSChanger Trojan hest, bla til DNSChanger Working Groups oppryddingsside og velg en av linkene som er oppført. Hvis testen indikerer at maskinen din er infisert, følg en av koblingene på samme side under tabellen for å laste ned et gratis program som fjerner feilen.

Alternativt tilbyr SecureMac det gratis, passende navnet DNSChanger Removal Tool for Mac. Hvis du foretrekker den manuelle tilnærmingen, gir FBI trinnvise instruksjoner (PDF) for å avgjøre om en PC eller Mac bruker en kompromittert DNS-server.

I stedet for ett angrep på mange maskiner, angriper mange på et stort mål

Det er en ny sikkerhetstrussel som enkeltpersoner ikke kan gjøre mye for å forhindre. Straight out of a spy novel, er avanserte vedvarende trusler rettet mot et bestemt selskap, anlegg eller myndighet med ulike typer angrep på organisasjonens interne nettverk. Elinor Mills forklarer i et innlegg tidligere denne måneden i sin InSecurity Complex blog at selv sikkerhetsfirmaer som RSA og Verisign har blitt utsatt for slike angrep.

Sammenligning av problemet er vanskeligheten organisasjonene har i å oppdage slike vedvarende angrep. Ifølge sikkerhetsfirmaet Mandiants rapport M-Trends 2012: En utviklende trussel, finner 94 prosent av vedvarende ofre om angrepene fra utenforkilder.

Enda mer oppsiktsvekkende er median tid mellom den første indikasjonen på et nettverk kompromittert og detekteringen av bruddet er 416 dager, ifølge rapporten. Mandiants forskning viser også at bakdørsmekanismer vedvarende trusler bruker blir mer sofistikert.

(Registrering kreves på Mandiant-siden for å laste ned en kopi av den komplette rapporten.)

Legg Igjen Din Kommentar