Kanskje Googles kunngjøring om at kinesiske cyberangrepere gikk etter menneskerettighetsaktivisters Gmail-kontoer, har gjort deg skitten om hvor private dine egne meldinger er på Google-e-posttjenesten.

Vel, hvis du vil ta et betydelig skritt i å holde nysgjerrige øyne vekk fra din elektroniske korrespondanse, er en god krypteringsteknologi som forutsetter Google, helt verdt å se på. Det kalles offentlig nøkkel kryptering, og jeg deler noen instruksjoner om hvordan du får det til å fungere hvis du vil prøve det.

Dessverre går bedre sikkerhet typisk i hånd med økt uleilighet. Men noen menneskerettighetsaktivister som brukte Gmail akkurat nå, ville trolig ønske de hadde litt problemer med å holde hackere i sjakk. Jeg går ikke så langt som å anbefale at du bruker e-postkryptering, men jeg synes det er en god tid å se nærmere på det.

Spesielt vil jeg vise her hvordan du bruker en samling av gratis eller open source programvarepakker: GPG, eller GNU Privacy Guard, Mozilla Messaging's Thunderbird e-postprogramvare, og dens Enigmail plug-in. CNET Download.com er også vert for Thunderbird for Windows og Mac og Enigmail for alle plattformer.

Men først, litt bakgrunn om hvordan det fungerer.

Offentlig nøkkel kryptografi

Kryptering krypterer meldinger slik at bare noen med en nøkkel (eller en enorm mengde hestekrefter, eller kunnskap om hvordan å utnytte en krypteringssvakhet) kan dekode dem. En form kalles nysgjerrig, offentlig nøkkel kryptering, og dette er hva GPG og Enigmail bruker.

Her er den raske versjonen av hvordan den fungerer. Du får en privat nøkkel kun kjent for deg selv og en offentlig nøkkel som er tilgjengelig for alle andre å bruke. Personen du svarer til, har også et par nøkkler. Selv om de offentlige og private nøklene er matematisk relaterte, kan du ikke utlede en fra den andre.

For å sende en privat melding, krypterer noen den med din offentlige nøkkel; du dekrypterer den deretter med din private nøkkel. Når det er på tide å svare, krypterer du meldingen med mottakerens offentlige nøkkel, og mottakeren avkodner den med sin private nøkkel.

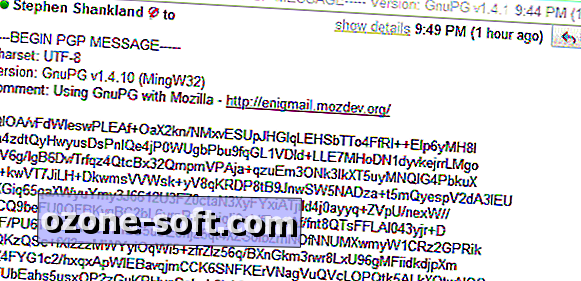

Meldinger i transitt fra en maskin til en annen er en gjeng med tekstgobbledygook til dekoderes. Hvis du er forsiktig nok til å kryptere e-posten din, bør du være oppmerksom på at det fortsatt er informasjon som lekker ut til omverdenen. Emnelinjen er ikke kryptert, og noen kan ta interesse for identiteten til dine aktive e-postkontakter og tidspunktet for og hyppigheten av kommunikasjonen.

Så hvordan finner du ut hva korrespondentens offentlige nøkkel er? Du kan enten hente nøkkelhånden fra korrespondenten, eller du søker etter den på offentlige datamaskiner på Net-kalt nøkkel servere - min er lagret på pool.sks-keyservers.net.

Denne krypteringsformen har en annen fordel: Du kan registrere din e-post elektronisk, slik at mottakeren vet at det virkelig er fra deg. Denne gangen fungerer prosessen i motsatt retning: du signerer din e-post med din private nøkkel, og mottakeren verifiserer det fra deg ved hjelp av din offentlige nøkkel.

Ulemper aplenty

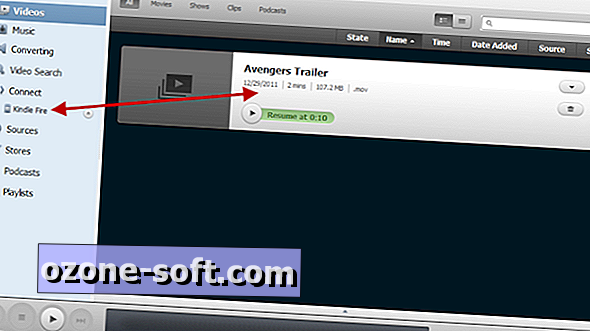

Vektet mot kryptering fordelene med personvern og melding signering er det faktum at du mister tilgang til tjenesten du kanskje liker eller er avhengig av.

Når du ser en kryptert e-post i nettbasert Gmail, er det gibberish. Google indekserer ikke det, slik at Gmail-søk ikke virker. Og de sterke punktene i cloud computing - lesing av e-post fra mobiltelefonen, vennens datamaskin, datorkiosk på flyplassen - er ikke mulig. Du er igjen forankret til PCen med krypteringsprogramvaren installert.

En annen doozy er at teknologien, mens konceptuelt håndterlig etter min mening, raskt blir komplisert. Det er den typen ting hvor du drar nytte av noe håndhold fra din teknologisk sofistikerte venn. Kryptering brukes hovedsakelig av ekspertmengden, slik at dokumentasjonen raskt blir teknisk, alternativene går raskt utover folks forståelse, og hjelpen kan raskt skifte fra Spartan manualer for å gripe på strø på en søkemotorresultatside.

Gitt tid og erfaring, kan intractable teknologi bli slått i underkastelse, skjønt. Jo større problem med kryptert post er å overbevise andre om å installere programvaren og bruke den. Inntil da vil du være som den verdensomspennende eieren av verdens eneste faksmaskin: fin teknologi, men det er ingenting du kan gjøre med det før noen andre får en.

Mitt personlige håp er at kryptert e-post vil bli vanligere og at bredere bruk vil oppmuntre til noe smaken av det som vil fungere mer transparent med eksisterende systemer, kanskje gjennom lokale plugin-moduler på en datamaskin som FireGPG, selv om det ser ut til å være utfordrer å få det til å fungere med Gmail.

I mellomtiden er her en samling programvare som er tilgjengelig i dag for offentlig nøkkel e-post kryptering.

Installer programvaren

Først installerer du Thunderbird e-postprogramvare, hvis du ikke allerede har det. Jeg anbefaler den nye versjon 3.0, som er tilgjengelig for Windows, Mac OS X og Linux. En spesielt fin funksjon er at programvaren vil be deg om din e-postadresse og passord ved første oppstart, og Gmail-brukere finner at programvaren automatisk håndterer skjæringen av konfigurasjonsdetaljer som tidligere måtte settes manuelt.

Neste opp er GPG, kommandolinjeprogramvaren som håndterer den faktiske kryptering, dekryptering og nøkkelhåndtering bak kulissene. Hent riktig kopi for operativsystemet fra "binaries" -koblingene på GPG-nedlastingssiden. Technophiles vil like å bruke denne faktiske programvaren fra kommandolinjen, men ikke bekymre deg - du trenger ikke.

Sist installeres Enigmail-plugin-modulen for Thunderbird. Hent riktig versjon fra Enigmail-nedlastingsstedet og noter hvor du lagrer filen.

Enigmail er ikke den typen fil du dobbeltklikker for å installere. I stedet skal du gå til Thunderbird, åpne Verktøy-menyen og klikke på Add-ons. I nedre venstre hjørne av dialogboksen som vises, klikker du på "Installer ..." Når du blir bedt om et sted, peker du på hvor du lagret plugin-modulen. filnavnet skal være "enigmail-1.0-tb-win.xpi" eller noe annet operativsystem-passende variant.

Sett opp programvaren

Deretter er det på tide å komme i gang. Enigmail tilbyr nyttige instruksjoner som vanligvis er oppdaterte, selv om de ikke nevner Thunderbird 3.0 og noen andre saker.

Du vil sannsynligvis få en oppsettveiviser fra Enigmail, som er greit. Mitt råd: Sett det til å signere krypterte meldinger som standard, men ikke å kryptere meldinger som standard, med mindre du er sikker på at du skal bruke den mye.

Den første oppgaven er å generere dine offentlige og private nøkler - din "keypair". Enigmail kan håndtere dette arbeidet. I Thunderbird klikker du OpenGPG-menyen, og deretter "Nøkkelbehandling" -alternativet. Et nytt vindu vil dukke opp med sitt eget sett med menyer. Klikk på høyre, "Generer".

Standardalternativene er ganske gode, men det kan være å foretrekke noen mennesker for å sette nøkkelen ikke ut. Det kan endres senere, hvis du har andre tanker. For passordet ditt gjelder de vanlige passordreglene: jo lengre er det og jo lengre unna noe i en ordbok, jo vanskeligere er det å sprekke.

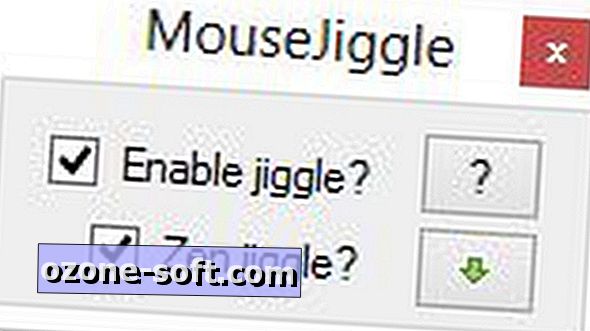

Nå kommer den beste delen av det hele: Å hjelpe til med tilfeldig talgenerator mens nøklene genereres. Det tar ikke lang tid, men gjør noe annet mens det skjer - for eksempel å bla gjennom en nettside eller laste inn en tekstbehandlingsfil, for eksempel - skaper hendelser som faktisk gir en liten nyttig uforutsigbarhet i algoritmen. Det er en av de sprø datavitenskapsmomentene.

Når nøklene er generert, last opp dine på en nøkkelserver, slik at vennene dine kan finne nøkkelen din. Det er enkelt: klikk på "Keyserver" -menyen, "Last opp offentlige nøkler", og gå med standard pool.sks-keyservers.net server.

Prøv det

Nå er det på tide å bli virus. Du må finne noen til å eksperimentere på. Gå gjennom listen over nerdige, sikkerhetsinnstilte, kanskje litt paranoide venner og begynn å rekruttere. En tinfoilhue er ikke en forutsetning for bruk av e-postkryptering, men det er en tilkobling.

Når du har en følgesvenn - eller sett opp et nytt tastatur med en annen e-postkonto - start en ny e-postmelding og skriv inn en emnelinje og litt tekst. I OpenPGP-menyen, velg "sign message", "encrypt message", og hvis meldingsmottakeren bruker Enigmail, "Bruk PGP / MIME for denne meldingen." (Det siste alternativet har noen fordeler, men støttes ikke universelt.)

Når du sender meldingen, må du bruke mottakerens offentlige nøkkel for å kryptere meldingen og din egen passordfrase for å signere meldingen med din private nøkkel.

Når det er på tide å lese, må du ha korrespondentens offentlige nøkkel for å bekrefte signaturen og din egen passordfrase for å dekryptere den.

Sende og motta er hvor de offentlige nøkkelserverne kommer til nytte. Søk, og hvis du ikke finner det, spør vennen din om å sende deg en e-post til den offentlige nøkkelen.

Det er en helt ny krypteringsverden der ute - nettet av tillit, nøkkel signering, fingeravtrykk og slikt - at jeg ikke kommer inn her. Jeg anbefaler å se på Enigmail-konfigurasjonshåndboken og Enigmail-håndboken.

Hvis du er en kommandolinjemutter, anbefaler jeg Brendan Kidwells praktiske introduksjon, og med mine vanlige forbehold om den utallige mangelen på informative eksempler, GPG man-siden. Historie buffs kan sjekke Wikipedia-sidene (Phil Zimmermanns saga mot den amerikanske regjeringen om GPGs forløper, PGP eller Pretty Good Privacy, er spesielt bemerkelsesverdig) og en 10-årsjubileum GPG-retrospektiv fra grunnleggeren Werner Koch.

Til slutt: Ta sikkerhetskopi av nøkkelen

Det er en siste oppgave du bør delta på: eksporter ditt keypair. Enigmail kan håndtere denne fine: Skriv inn navnet ditt til søkeordet ditt, klikk på det for å velge det, og klikk deretter "File" og "Export Keys to File."

Denne sikkerhetskopien vil være nyttig for å dekryptere e-posten din på en ny datamaskin, installere programvare fra bunnen av eller på annen måte administrere de uunngåelige digitale overgangene i livet ditt. Men vær advart: den private nøkkelen er hva noen trenger å knekke kryptering, så ikke la den være der noen kan finne den.

Jeg er ikke overbevist om at GPG vil styre verden. Faktisk er jeg bekymret for at så mye dokumentasjon jeg opplevde for denne artikkelen ble skrevet før Windows Vista kom.

Men jeg er overbevist om at det er alvorlige hull med våre nåværende sikkerhets- og personvernregler. En 2, 048-biters krypteringsnøkkel hindrer ikke phishing-svindel eller andre sosialtekniske angrep som ser ut til å ha vært ansatt i Google-Kina-saken, men det er et godt sted å starte.

Og ved hjelp av kryptering sendes en melding til teknologien verden: kanskje er det på tide å begynne å ta vår sikkerhet mer seriøst. Google valgte krypterte Gmail-nettverkstilkoblinger, selv om det vil beskatte sine servere med mer behandling, noe som er en god start. Bedre sikkerhet kan være ubeleilig og dyrt, men ikke glem å vurdere ulempene med dårlig sikkerhet.

Legg Igjen Din Kommentar